Nginx 安全配置与防护:策略与实践

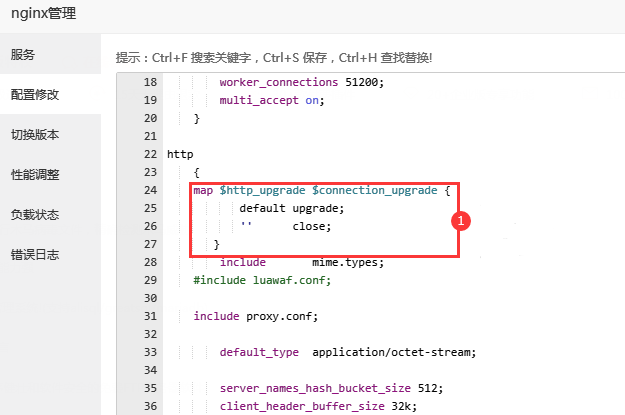

Nginx 是一款高性能的 Web 服务器和反向代理服务器,广泛应用于各种规模的网站和应用系统。在网络安全形势日益严峻的今天,对 Nginx 进行合理的安全配置,防范常见攻击显得尤为重要。以下是一些关键的 Nginx 安全配置策略及防范常见攻击的方法。

一、基本安全配置

1. 隐藏版本信息

Nginx 在默认响应头中会暴露其版本号,攻击者可据此寻找对应版本的已知漏洞。可通过在 nginx.conf 中添加以下配置来隐藏版本信息:

server_tokens off;此配置将阻止 Nginx 在响应头中发送 Server 字段,避免版本信息泄露。

2. 限制 IP 访问

对于某些敏感的管理页面或资源,可限制只有特定 IP 地址或 IP 段能够访问。例如,只允许本地服务器(127.0.0.1)访问管理后台:

location /admin {

allow 127.0.0.1;

deny all;

}3. 防止目录遍历

通过配置 deny 指令,禁止访问可能导致目录遍历的特殊路径,如 ../:

location / {

if ($request_uri ~* "\.\./") {

return 403;

}

}二、防范常见攻击

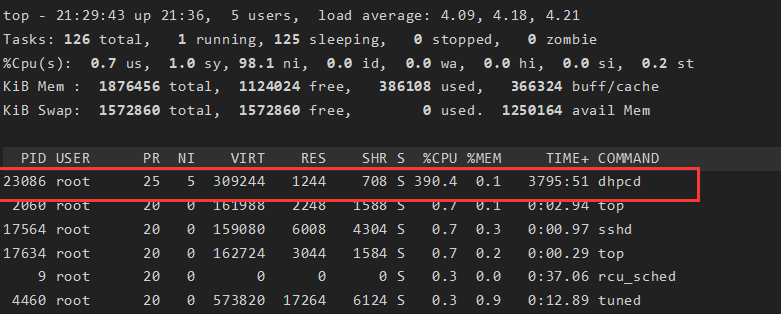

1. 防范 DDoS 攻击

- 限制连接数:可设置单个 IP 的连接数上限,防止恶意 IP 发起大量连接耗尽服务器资源。在

nginx.conf中添加:limit_conn_zone $binary_remote_addr zone=mylimit:10m; server { location / { limit_conn mylimit 10; } }这将限制每个 IP 同时最多建立 10 个连接。

- 限制请求速率:限制单位时间内来自单个 IP 的请求数量,例如每秒不超过 50 个请求:

limit_req_zone $binary_remote_addr zone=one:10m rate=50r/s; server { location / { limit_req zone=one; } }

2. 防范 SQL 注入

虽然 Nginx 本身不直接处理 SQL,但可通过正则表达式过滤请求参数中可能包含的 SQL 注入特征字符串。在 server 块中添加:

if ($request_uri ~* "union|select|insert|update|delete|drop|alter") {

return 403;

}此规则会拦截包含常见 SQL 关键字的请求。

3. 防范跨站脚本攻击(XSS)

可配置 Nginx 对响应内容进行过滤,移除或转义可能导致 XSS 的脚本标签。可使用第三方模块如 ngx_xss 来实现更强大的 XSS 防护功能。

通过以上这些 Nginx 安全配置策略和防范攻击的方法,可以显著提升 Nginx 服务器的安全性,降低遭受各类攻击的风险,为网站和应用系统的稳定运行提供有力保障。在实际应用中,还需根据具体业务场景和安全需求不断调整和完善配置。

本文链接:https://blog.runxinyun.com/post/460.html 转载需授权!

留言0