香港IDC华纳云官网上线了一批日本服务器,包含大陆优化线路和纯国际线路,两种不同类型的大带宽适配大陆、亚洲和全球市场,可满足多种业务需求。针对此次上线的日本服务器,华纳云给到了史无前例的超低活动优惠,最低配置低至1080元/月,配备Intel高性能处理器,可选30M大陆优化或100M纯国际大带宽,年付还能再减免2个月的费用,且永久续费同价,更有多款高性价比配置供您选择,提供弹性定制方案...

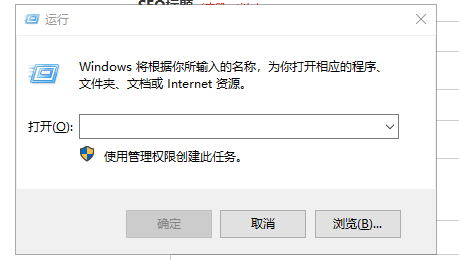

第一步:Win+R打开运行框第二步:运行框输入 mstsc第三步:...

一、引言

在现代Web开发领域,React Server Components(RSC)正逐渐崭露头角,为构建高性能、响应式的Web应用提供了全新的思路和方法。本文将深入探讨React Server Components的实战应用,从其基本概念到具体的实现方法,带您领略这一前沿技术的魅力。

二、React Server Components概述

React Server Compon...

一、引言

Next.js 14 引入的 App Router 带来了全新的路由和页面组织方式,为开发者提供了更直观、高效的开发体验。正确配置 App Router 是充分发挥其优势的关键。

二、创建 Next.js 项目

首先,确保你已经安装了 Node.js 和 npm。通过以下命令创建一个新的 Next.js 项目:

npx create - next - app@latest...

引言

TypeScript 作为一种静态类型的 JavaScript 超集,其类型系统不仅仅是用于简单的类型标注,还具备强大的类型计算和操作能力,也就是我们常说的“类型体操”。通过类型体操,开发者可以在编译时进行复杂的类型推导和转换,从而提高代码的健壮性和可维护性。

基础类型操作

联合类型与交叉类型

联合类型(|)表示一个值可以是多种类型中的一种。例如,type StringOrNu...

一、引言

Webpack 模块联邦(Module Federation)为前端应用的模块化和微前端架构带来了革新。它允许在多个独立构建的应用之间共享和远程引用模块,极大地提高了代码的复用性和应用的灵活性。在基础用法之上,进一步探索其进阶特性,将有助于构建更复杂、高效的前端系统。

二、动态远程模块加载

实现方法

在 Webpack 配置中,通过 remoteFetch 选项可以实现动态...

一、引言

Vite是一款快速的前端构建工具,其插件机制允许开发者扩展它的功能,以满足各种个性化需求。无论是优化性能、处理特定文件类型还是自定义构建流程,Vite插件都能发挥重要作用。

二、Vite插件基础

插件钩子

Vite插件通过钩子函数与构建过程进行交互。常见的钩子包括transform(用于转换代码)、resolveId(解析模块ID)、load(加载模块内容)等。例如,tra...

在构建现代 Web 应用时,状态管理是一个至关重要的环节。SvelteKit 作为一个强大的全栈框架,提供了多种灵活且高效的状态管理方案。

一、组件内状态管理

在 Svelte 组件中,最简单的状态管理方式是使用本地变量。例如:

<script>

let count = 0;

function increment() {

count++;

}

<...

在使用 Three.js 构建复杂 3D 应用时,性能优化至关重要。以下是一系列有效的性能优化策略及其实现方法。

一、合理的几何模型处理

简化模型:在建模工具中尽量减少不必要的多边形和细节。例如,对于远距离的物体,可以使用低多边形版本。通过 3D 建模软件(如 Blender)将模型的面数精简到合适程度,然后导入到 Three.js 项目中。

合并几何对象:使用 BufferGeo...

一、引言

Electron 是一个用于构建跨平台桌面应用的框架,然而,其打包后的应用体积往往较大,这给应用的分发和下载带来不便。因此,压缩 Electron 打包体积变得至关重要。

二、分析体积大的原因

冗余依赖:项目中可能引入了许多不必要的依赖包,这些包在打包时会被一同包含,导致体积增大。

完整的 Node.js 运行时:Electron 自带了完整的 Node.js 运行时,其...