Linux 环境下 SQL 注入防护的自动化测试方法

一、引言

在当今数字化时代,Web 应用程序广泛存在,而 SQL 注入攻击作为一种常见且极具威胁的安全漏洞,可能导致数据泄露、篡改等严重后果。在 Linux 环境下,对应用程序的 SQL 注入防护进行自动化测试显得尤为重要,它能够高效、全面地检测系统的安全性。

二、自动化测试工具选择

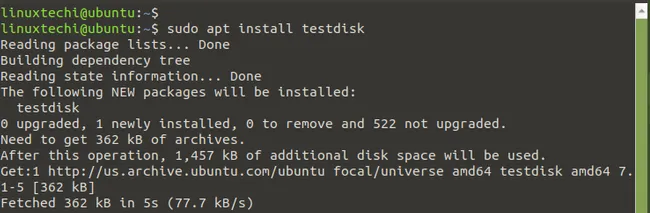

- SQLMap:这是一款强大的开源 SQL 注入检测工具,支持多种数据库类型,如 MySQL、Oracle、SQL Server 等。在 Linux 环境下,可通过包管理器(如 apt - get 或 yum)进行安装。它具备自动化检测、绕过防护机制等功能,能够快速发现潜在的 SQL 注入点。

- OWASP ZAP:不仅能检测 SQL 注入,还可进行全面的 Web 应用程序安全测试。它提供了自动化扫描和手动测试功能,在 Linux 系统中可通过官方提供的安装包进行安装,适合对整个应用程序的安全状况进行评估。

三、实现步骤

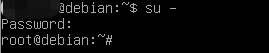

- 环境搭建 在 Linux 服务器上安装目标 Web 应用程序及其相关依赖,确保应用程序正常运行。同时,安装所选的自动化测试工具,配置好相关参数,如设置目标 URL、数据库类型等。

- 测试用例设计

- 正常请求测试用例:模拟用户的正常操作,发送合法的 SQL 查询请求,如登录、查询数据等操作对应的请求,用于对比异常情况。

- SQL 注入测试用例:构造一系列包含 SQL 注入 payload 的测试数据,例如单引号测试(

')、联合查询测试(UNION SELECT)等,以检测应用程序对不同类型注入攻击的防护能力。

- 自动化测试执行

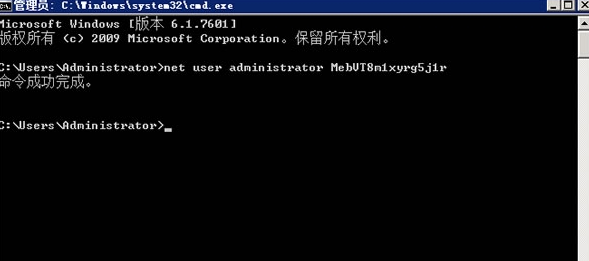

- 使用 SQLMap:通过命令行指定目标 URL 和测试选项,如

sqlmap -u "http://example.com/login.php?id=1",它将自动对目标进行扫描,尝试各种注入技术,查找可能存在的漏洞。可以使用参数来调整扫描深度和速度,例如-level 3提高检测级别。 - 使用 OWASP ZAP:启动 ZAP 工具后,配置目标站点,选择自动化扫描模式。ZAP 会爬行整个网站,识别可能的输入点,并对每个输入点进行 SQL 注入测试,生成详细的扫描报告。

- 使用 SQLMap:通过命令行指定目标 URL 和测试选项,如

- 结果分析与验证

- 分析报告:测试完成后,查看 SQLMap 和 OWASP ZAP 生成的报告,了解发现的潜在 SQL 注入漏洞的详细信息,包括漏洞位置、类型、风险等级等。

- 人工验证:对于报告中显示的疑似漏洞,进行人工验证,以排除误报情况。通过手动构造请求和分析响应,进一步确认漏洞的真实性和影响程度。

四、持续集成与定期测试

将 SQL 注入防护的自动化测试集成到持续集成(CI)流程中,如使用 Jenkins、GitLab CI/CD 等工具。每次代码更新或部署前,自动运行测试脚本,确保应用程序的安全性始终得到保障。同时,定期对应用程序进行全面的安全扫描,及时发现新出现的漏洞。

通过以上在 Linux 环境下 SQL 注入防护的自动化测试方法,能够有效地提升应用程序的安全性,降低遭受 SQL 注入攻击的风险。

本文链接:https://blog.runxinyun.com/post/795.html 转载需授权!

留言0