Linux 服务器应对新型 SQL 注入攻击手段的策略与方法

在当今数字化时代,Linux 服务器作为众多企业和网站的核心基础设施,面临着日益复杂的安全威胁,其中新型 SQL 注入攻击手段尤为突出。以下将详细介绍 Linux 服务器应对此类攻击的实现与方法。

一、输入验证与过滤

对所有来自用户输入的数据进行严格验证和过滤是防御 SQL 注入的基础。在 Linux 服务器上运行的应用程序中,可利用编程语言提供的函数或库来实现。例如,在 PHP 中,可以使用 filter_var() 函数对输入数据进行类型和格式验证,确保数据符合预期,如验证邮箱格式、电话号码格式等。对于可能包含特殊字符的数据,要进行转义处理,像使用 MySQLi_real_escape_string() 函数,将特殊字符转义为数据库能够安全识别的形式,防止恶意 SQL 代码注入。

二、使用参数化查询

参数化查询是一种安全有效的数据库访问方式。以 Python 连接 MySQL 数据库为例,使用 mysql - connector - python 库时,可编写如下代码:

import mysql.connector

mydb = mysql.connector.connect(

host="localhost",

user="yourusername",

password="yourpassword",

database="yourdatabase"

)

mycursor = mydb.cursor()

sql = "INSERT INTO users (name, age) VALUES (%s, %s)"

val = ("John", 30)

mycursor.execute(sql, val)

mydb.commit()这样,用户输入的数据作为参数传递,而不是直接嵌入 SQL 语句中,数据库会将其视为普通数据,从而避免 SQL 注入风险。

三、更新与补丁管理

及时更新 Linux 操作系统、数据库管理系统(如 MySQL、PostgreSQL 等)以及相关应用程序至关重要。软件供应商会不断修复安全漏洞,包括针对新型 SQL 注入攻击的防护。可以通过包管理器,如在 Debian - based 系统上使用 apt - get update 和 apt - get upgrade 命令,在 Red - Hat - based 系统上使用 yum update 命令来安装最新的安全补丁。

四、Web 应用防火墙(WAF)

部署 Web 应用防火墙可以为 Linux 服务器提供额外的安全防护层。像 ModSecurity 这样的开源 WAF 工具,可与 Apache 或 Nginx 等 Web 服务器集成。它能够实时监测和过滤 HTTP 流量,识别并阻止可疑的 SQL 注入攻击请求。通过配置规则集,WAF 可以对常见的 SQL 注入特征进行匹配,如检测是否包含特定的 SQL 关键字和特殊字符组合等。

五、数据库权限管理

合理设置数据库用户的权限。只授予每个用户执行其工作所需的最小权限。例如,应用程序连接数据库的用户,应仅具有对必要表的读、写权限,避免授予过高的 GRANT、DROP 等权限,降低攻击者利用 SQL 注入获取高权限的风险。

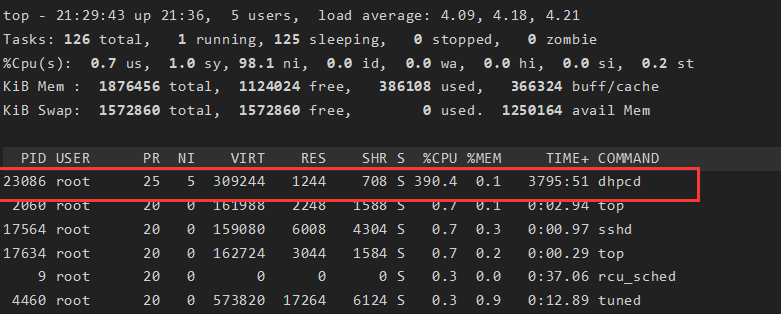

六、日志监控与分析

启用详细的数据库和 Web 服务器日志记录功能。通过分析日志,可以及时发现潜在的 SQL 注入攻击迹象。在 Linux 系统中,Apache 的日志文件通常位于 /var/log/apache2 目录,Nginx 的日志位于 /var/log/nginx 目录。使用日志分析工具,如 ELK(Elasticsearch、Logstash、Kibana)堆栈,能够对大量日志数据进行集中管理和深入分析,快速定位异常行为并采取相应措施。

通过综合运用以上多种方法,Linux 服务器能够有效应对新型 SQL 注入攻击手段,提升系统的安全性和稳定性。

本文链接:https://blog.runxinyun.com/post/798.html 转载需授权!

留言0