Linux 环境下配置服务器增强 SQL 注入防护

在当今数字化时代,网络安全至关重要,而 SQL 注入攻击是常见且极具威胁的安全风险之一。在 Linux 环境下配置服务器以增强 SQL 注入防护,可从以下多个方面着手。

一、数据库层面的防护配置

1. 输入验证与过滤

在应用程序与数据库交互的代码中,对所有来自用户输入的数据进行严格验证和过滤。以 php 语言为例,结合 PDO(PHP Data Objects)扩展来操作数据库时,使用 PDO 的预处理语句。预处理语句会将 SQL 语句与数据进行分离,数据库会对 SQL 语句进行解析和编译,数据则被视为普通值,从而有效防止恶意 SQL 代码注入。例如:

$pdo = new PDO('MySQL:host=localhost;dbname=mydb', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username');

$username = $_POST['username'];

$stmt->bindParam(':username', $username, PDO::PARAM_STR);

$stmt->execute();2. 最小权限原则

为数据库用户分配最小化的权限。在 Linux 上配置 MySQL 时,创建专门的用户用于应用程序连接数据库,仅赋予其执行必要操作(如 SELECT、INSERT、UPDATE 等)的权限。例如,使用 GRANT 语句来精确控制权限:

CREATE USER 'app_user'@'localhost' IDENTIFIED BY 'password';

GRANT SELECT, INSERT ON mydb.users TO 'app_user'@'localhost';二、Web 服务器层面的防护

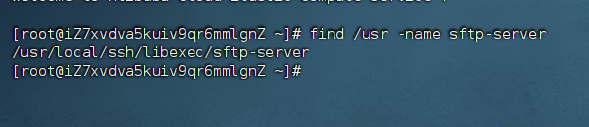

1. 安装 Web 应用防火墙(WAF)

在 Linux 服务器上,可安装 ModSecurity 等开源 WAF。以 Apache 服务器为例,先安装 ModSecurity 和相关的 OWASP Core Rule Set(CRS)。配置 CRS 规则后,它能检测和阻止常见的 SQL 注入攻击模式。安装步骤大致如下:

- 安装 ModSecurity 及其依赖包。

- 下载 OWASP CRS 并解压到指定目录。

- 配置 Apache 以加载 ModSecurity 模块,并启用 CRS 规则。

2. 日志监控与分析

配置 Web 服务器(如 Nginx 或 Apache)的日志记录功能,详细记录所有请求和响应。通过分析日志,能够及时发现潜在的 SQL 注入攻击尝试。例如,在 Apache 中,可通过修改配置文件来设置日志级别和格式,然后使用工具(如 AWStats 或 Logstash 等)对日志进行分析。

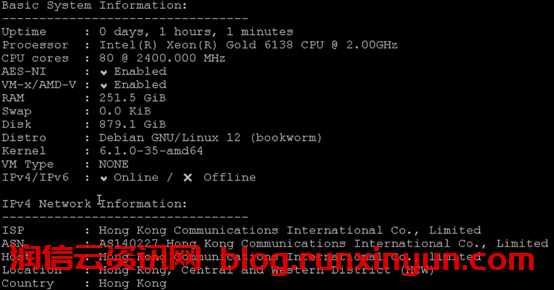

三、操作系统层面的防护

1. 定期更新与补丁管理

保持 Linux 操作系统和相关软件(包括数据库和 Web 服务器)的及时更新。软件供应商会不断修复安全漏洞,定期更新可以避免因已知漏洞而遭受 SQL 注入攻击。例如,在 Debian 或 Ubuntu 系统上,使用 apt - get update 和 apt - get upgrade 命令进行系统和软件更新。

2. 防火墙配置

利用 Linux 系统自带的防火墙工具(如 iptables 或 ufw)来限制对数据库和 Web 服务器端口的访问。只允许必要的 IP 地址或 IP 段进行连接,减少外部攻击的可能性。例如,使用 ufw 来允许 Apache 服务器的 HTTP 和 HTTPS 流量,同时限制其他不必要的访问:

ufw allow 'Apache Full'

ufw enable通过以上从数据库、Web 服务器和操作系统层面的综合配置,可以显著增强 Linux 环境下服务器对 SQL 注入攻击的防护能力,有效保障系统和数据的安全。

本文链接:https://blog.runxinyun.com/post/837.html 转载需授权!

留言0