Nginx SSL/TLS配置与优化:最佳实践与性能提升

在当今网络安全至关重要的背景下,HTTPS已成为网站的标配。Nginx作为一款高性能的Web服务器和反向代理服务器,其SSL/TLS配置对于保障网站安全和提升性能起着关键作用。以下是Nginx SSL/TLS配置的最佳实践以及HTTPS性能优化的方法。

一、获取SSL证书

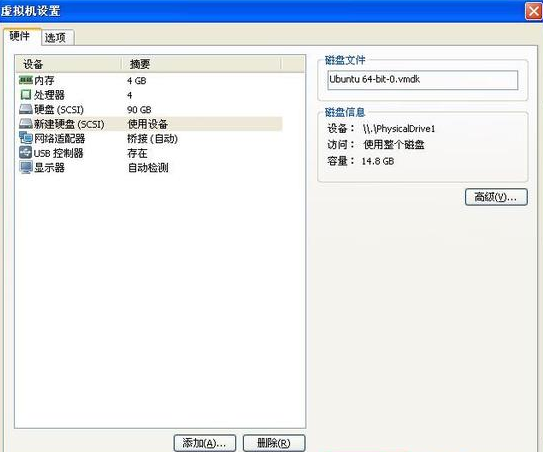

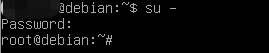

首先,需要从受信任的证书颁发机构(CA)获取SSL证书,如Let's Encrypt、DigiCert等。可以使用Certbot工具自动获取和更新Let's Encrypt证书。以Ubuntu系统为例,安装Certbot后,通过以下命令为Nginx站点获取证书:

sudo certbot --nginx -d yourdomain.com这会自动配置Nginx并将证书放置在合适的位置。

二、Nginx SSL/TLS基本配置

在Nginx配置文件中,找到对应的服务器块(server block),添加以下SSL相关配置:

server {

listen 443 ssl;

server_name yourdomain.com;

ssl_certificate /path/to/your/fullchain.pem;

ssl_certificate_key /path/to/your/privkey.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

}其中,ssl_certificate指定证书文件路径,ssl_certificate_key指定私钥文件路径。ssl_protocols定义了使用的TLS协议版本,建议只使用较新且安全的版本。ssl_ciphers设置密码套件,确保使用高强度的加密算法。ssl_prefer_server_ciphers让服务器优先使用自己配置的密码套件。

三、优化HTTPS性能

1. 启用HTTP/2

Nginx默认支持HTTP/2,只需在listen指令中添加http2参数即可:

listen 443 ssl http2;HTTP/2具有多路复用、头部压缩等特性,能显著提升网站加载速度。

2. 会话复用

启用SSL会话复用可以减少SSL握手的开销。添加以下配置:

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;ssl_session_cache定义了会话缓存的名称和大小,ssl_session_timeout设置会话缓存的超时时间。

3. OCSP Stapling

OCSP Stapling允许服务器在SSL握手时提供证书状态信息,减少客户端的额外请求。配置如下:

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;ssl_stapling启用该功能,ssl_stapling_verify开启验证,resolver指定用于查询OCSP响应的DNS服务器。

4. 启用HTTP Strict Transport Security(HSTS)

HSTS可强制浏览器始终通过HTTPS访问网站,提高安全性。在服务器块中添加:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload";max-age指定浏览器应记住使用HTTPS的时间(秒),includeSubDomains表示子域名也应用此策略,preload可将网站加入HSTS预加载列表。

通过以上Nginx SSL/TLS配置与优化方法,可以有效提升网站的安全性和HTTPS性能,为用户提供更可靠、快速的访问体验。

本文链接:https://blog.runxinyun.com/post/453.html 转载需授权!

留言0