Linux 下 SQL 注入防护与 Web 应用防火墙的协同工作

在当今数字化时代,Web 应用程序面临着诸多安全威胁,其中 SQL 注入攻击是最为常见和危险的攻击方式之一。在 Linux 环境下,通过 SQL 注入防护技术与 Web 应用防火墙(WAF)的协同工作,可以有效提升 Web 应用的安全性。

一、SQL 注入攻击概述

SQL 注入攻击是攻击者通过在 Web 应用的输入字段中插入恶意 SQL 语句,从而非法获取、篡改或删除数据库中的数据。例如,在登录表单的用户名或密码字段中输入精心构造的 SQL 语句,可能绕过身份验证直接进入系统,或者获取敏感信息。

二、Linux 下 SQL 注入防护方法

(一)参数化查询

在开发 Web 应用时,使用参数化查询是一种有效的 SQL 注入防护手段。以 PHP 为例,使用 PDO(PHP Data Objects)扩展库进行数据库操作时,可以将用户输入作为参数传递,而不是直接拼接在 SQL 语句中。这样,数据库会将输入视为普通数据,而不是可执行的 SQL 代码。

(二)输入验证与过滤

对用户输入进行严格的验证和过滤。可以使用正则表达式等方法,限制输入的格式和内容,只允许符合预期的字符和数据类型。例如,对于邮箱输入字段,验证其是否符合邮箱地址的格式。

(三)最小权限原则

为数据库用户分配最小的权限。只授予其执行必要操作所需的权限,避免因权限过大导致攻击者利用 SQL 注入获取过多数据或执行危险操作。

三、Web 应用防火墙(WAF)的作用

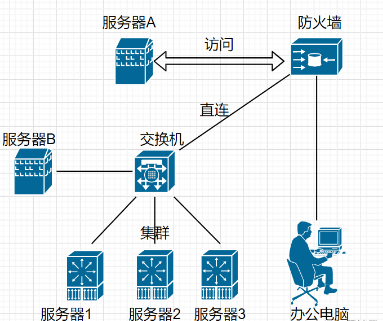

WAF 是一种专门用于保护 Web 应用的安全设备或软件。它可以部署在 Web 服务器前端,对进出的 HTTP/HTTPS 流量进行监控和过滤。WAF 可以识别和阻止常见的 Web 攻击模式,包括 SQL 注入攻击。它通过规则匹配、行为分析等技术,检测到异常的请求,并及时进行拦截。

四、协同工作实现方法

(一)规则同步

将 SQL 注入防护的规则与 WAF 的规则进行同步。例如,将新发现的 SQL 注入攻击特征及时更新到 WAF 的规则库中,同时在应用程序层面也相应调整输入验证和过滤规则,确保两者对 SQL 注入攻击的识别和防护保持一致。

(二)数据共享

应用程序在检测到可能的 SQL 注入尝试时,可以将相关信息传递给 WAF。WAF 可以根据这些信息进一步分析和处理,同时也可以将自己拦截的可疑请求信息反馈给应用程序,以便应用程序进行日志记录和后续的安全审计。

(三)联动防护

当 WAF 检测到 SQL 注入攻击时,不仅要拦截请求,还可以触发应用程序层面的防护机制,如暂时锁定相关用户账户或 IP 地址,进一步增强防护效果。

通过 SQL 注入防护技术与 Web 应用防火墙在 Linux 环境下的协同工作,可以从应用程序和网络层面构建多层次的安全防护体系,有效抵御 SQL 注入攻击,保障 Web 应用的安全和稳定运行。

本文链接:https://blog.runxinyun.com/post/813.html 转载需授权!

留言0