php 开发中有效防止 SQL 注入威胁数据库安全的方法

在 PHP 开发中,SQL 注入是一种常见且极具威胁性的安全漏洞,攻击者通过精心构造恶意的 SQL 语句,可能导致数据泄露、篡改甚至整个数据库被破坏。以下是一些有效防止 SQL 注入威胁数据库安全的方法。

1. 使用预处理语句

预处理语句是防止 SQL 注入的重要手段。以 MySQLi 扩展为例:

$servername = "localhost";

$username = "your_username";

$password = "your_password";

$dbname = "your_database";

// 创建连接

$conn = new mysqli($servername, $username, $password, $dbname);

// 检查连接

if ($conn->connect_error) {

die("连接失败: ". $conn->connect_error);

}

// 准备 SQL 语句

$stmt = $conn->prepare("INSERT INTO users (username, password) VALUES (?,?)");

$stmt->bind_param("ss", $username, $password);

// 设置参数并执行

$username = "testuser";

$password = "testpass";

$stmt->execute();

$stmt->close();

$conn->close();在上述代码中,问号(?)是占位符,数据与 SQL 语句分离,数据库会将输入的数据视为普通值而非可执行的 SQL 代码,从而有效防止 SQL 注入。

2. 输入验证与过滤

对用户输入的数据进行严格验证和过滤是一道重要防线。可以使用 PHP 内置的过滤函数,如 filter_var() 来验证邮箱、URL 等特定格式的数据。对于一般性的输入,可以使用 htmlspecialchars() 函数对特殊字符进行转义,将其转换为 HTML 实体,防止恶意字符被解释为 SQL 命令。例如:

$input = $_POST['input_data'];

$clean_input = htmlspecialchars($input, ENT_QUOTES, 'UTF-8');不过,需要注意的是,单纯的过滤不能完全替代预处理语句,它只是一种辅助手段。

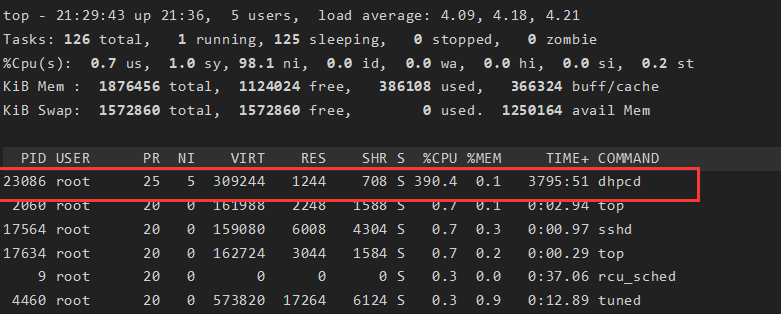

3. 限制数据库用户权限

为数据库用户分配最小化的权限,只授予其执行必要操作所需的权限。避免使用具有过高权限(如 root 权限)的用户连接数据库。如果应用程序只需要读取和写入特定表,那么就只为该用户授予对这些表的 SELECT、INSERT、UPDATE 等相关权限,降低攻击者利用 SQL 注入获取更多权限的风险。

4. 存储过程

使用存储过程也是防止 SQL 注入的有效方式。存储过程是在数据库中预定义的一组 SQL 语句,它在数据库服务器端执行。在 PHP 中调用存储过程时,同样可以通过预处理语句来传递参数,确保输入的安全性。例如:

$conn = new mysqli($servername, $username, $password, $dbname);

if ($conn->connect_error) {

die("连接失败: ". $conn->connect_error);

}

$stmt = $conn->prepare("CALL get_user(?)");

$user_id = 1;

$stmt->bind_param("i", $user_id);

$stmt->execute();

// 处理结果

$stmt->close();

$conn->close();存储过程将 SQL 逻辑封装在数据库内部,进一步增强了安全性。

通过综合运用上述方法,在 PHP 开发中可以有效防止 SQL 注入,保护数据库的安全,确保应用程序的稳定和可靠运行。

本文链接:https://blog.runxinyun.com/post/833.html 转载需授权!

留言0